Notas AAA Authentication

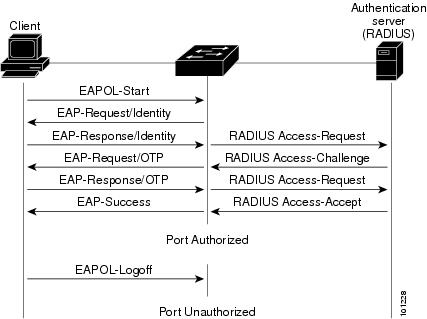

O termo authentication, authorization, e accounting (AAA) refere-se a uma variedade comum de features de segurança. O método + forte de autenticação é através de TACACS+ ou RADIUS. Quando os routers/switchs recebem o user/password enviam-no encriptado para o servidor, recebendo uma resposta accept/reject do user em causa. RADIUS TACACS+ Scope of Encryption: packet payload … Read more